概述

操作一波中间人攻击的ARP毒化与DNS欺骗,备忘。

准备

测试机子如下 :

攻击者:192.168.111.183

被欺骗主机:192.168.111.173

默认网关(_gateway):192.168.111.2

ARP毒化

查看arp表

|

|

开启转发

|

|

Ettercap

Ettercap是一个多用途的开源工具,可以用来执行嗅探、密码抓取、主机分析等,并且还可以图形化启动。

另外ettercap有些不错的插件,可以增强中间人攻击。

|

|

具体操作如下:

|

|

查看受害者主机的arp表会发现,网关的mac地址被替换成了攻击机的mac地址。

Dsniff

Dsniff是一个非常强大的工具套件,它被用来进行渗透测试。它被用来实施嗅探、网络分析等。它能够捕捉各种协议。ARPspoof和driftnet也是dsniff套件的一部分,当然还有其他套件,如:

|

|

arpspoof重定向受害者的流量传送给攻击者。

|

|

arpspoof网关的数据重定向到攻击者的机器。(流量由网关到攻击者再到受攻击者)

|

|

截获敏感信息

|

|

DNS毒化

DNS欺骗攻击是一种非常危险的中间人攻击,它容易被攻击者利用并且窃取用户的机密信息。

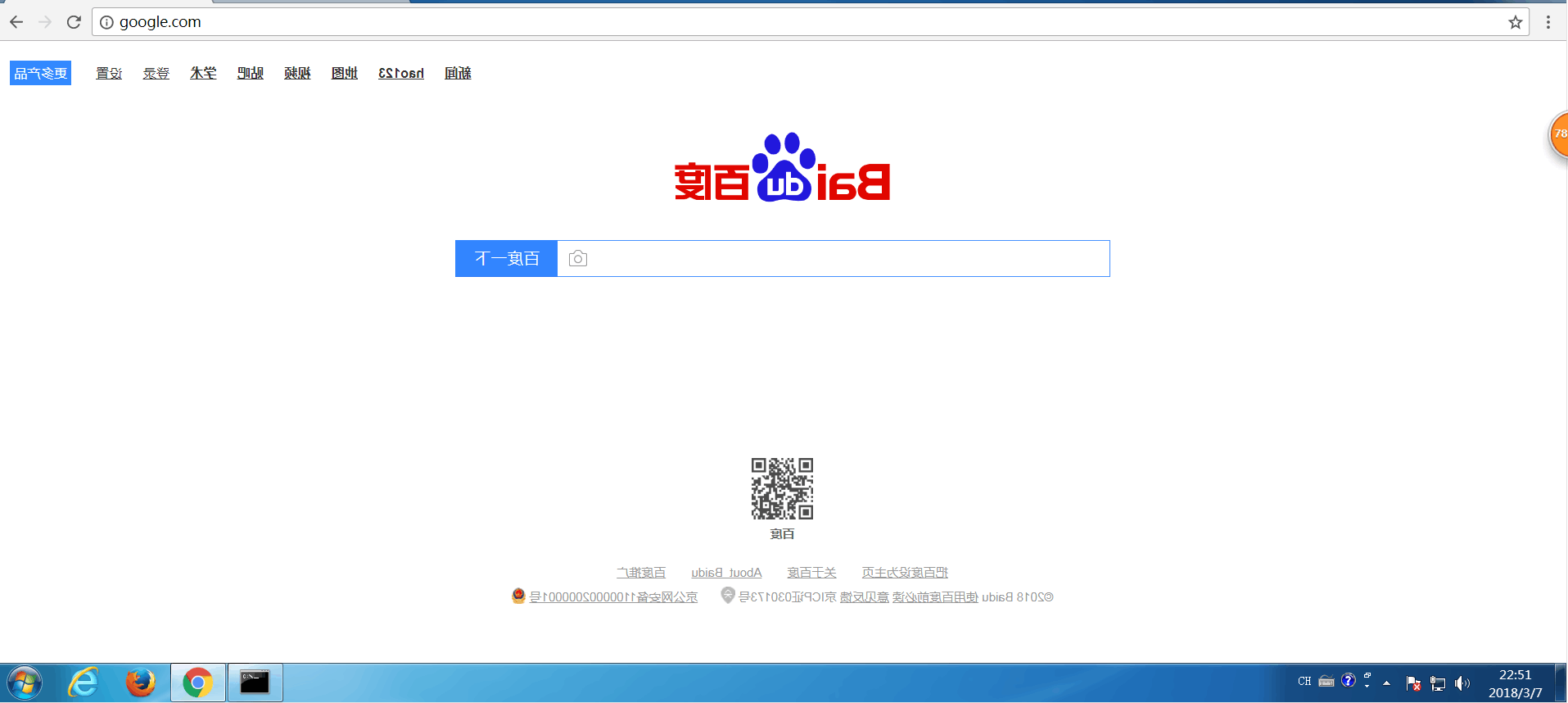

使用DNS欺骗中间人攻击,攻击者将截取会话,然后转移到一个假网站的会话。假如:用户希望访问baidu.com,并且谷歌的IP地址为220.181.57.216,攻击者就可以使用DNS欺骗技术拦截会话,并将用户重定向到假冒的网站,假网站IP可以为任意IP。

Ettercap

ettercap包含一个DNS插件,可以进行DNS欺骗攻击。

在服务器上开启web服务。

查找编辑etter.dns文件,并在里面添加需要进行欺骗网站域名:

|

|

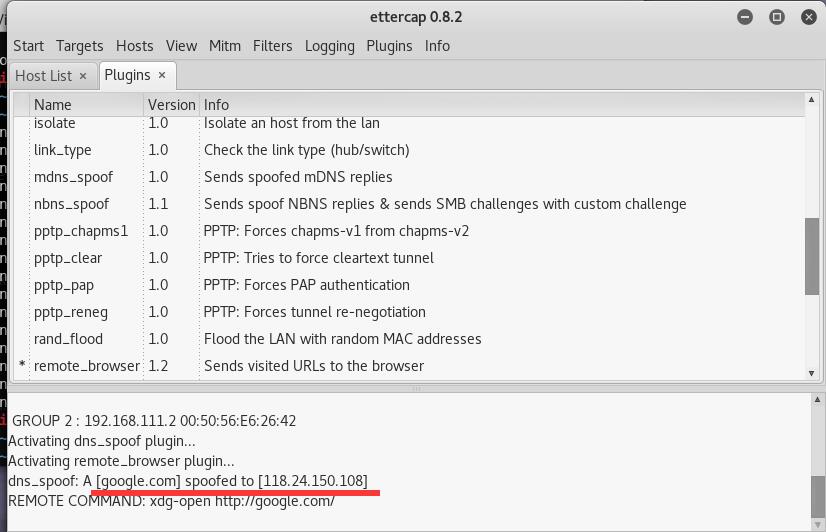

比如将google.com的ip导向118.24.150.108

|

|

- 然后启动

|

|

- 点击上方菜单的Sniff,选择

Unified sniffing,并选择网卡。

点击上方菜单的Hosts,选择

Scan for hosts,进行主机扫描。点击上方菜单的Hosts,选择

Hosts list,进行选择目标主机为target1,选择网关为target2。点击上方菜单的Mitm,选择

ARP Poisoning,然后勾选Sniff remote connections。点击上方菜单的Plugins,选择

Manage the plugins,然后勾选dns_spoof以及remote browser,当然还有其他插件,根据需求选择。

- 目标主机访问此域名

google。