概述

CMS代码审计还未入门,然后CI框架学的还不行,代码审计一脸懵逼。

前台

反射型XSS

|

|

这里,只是去掉了单引号、下划线虽然难以进行sql注入攻击,但是XSS还是可以的。

|

|

后台

php 代码注入

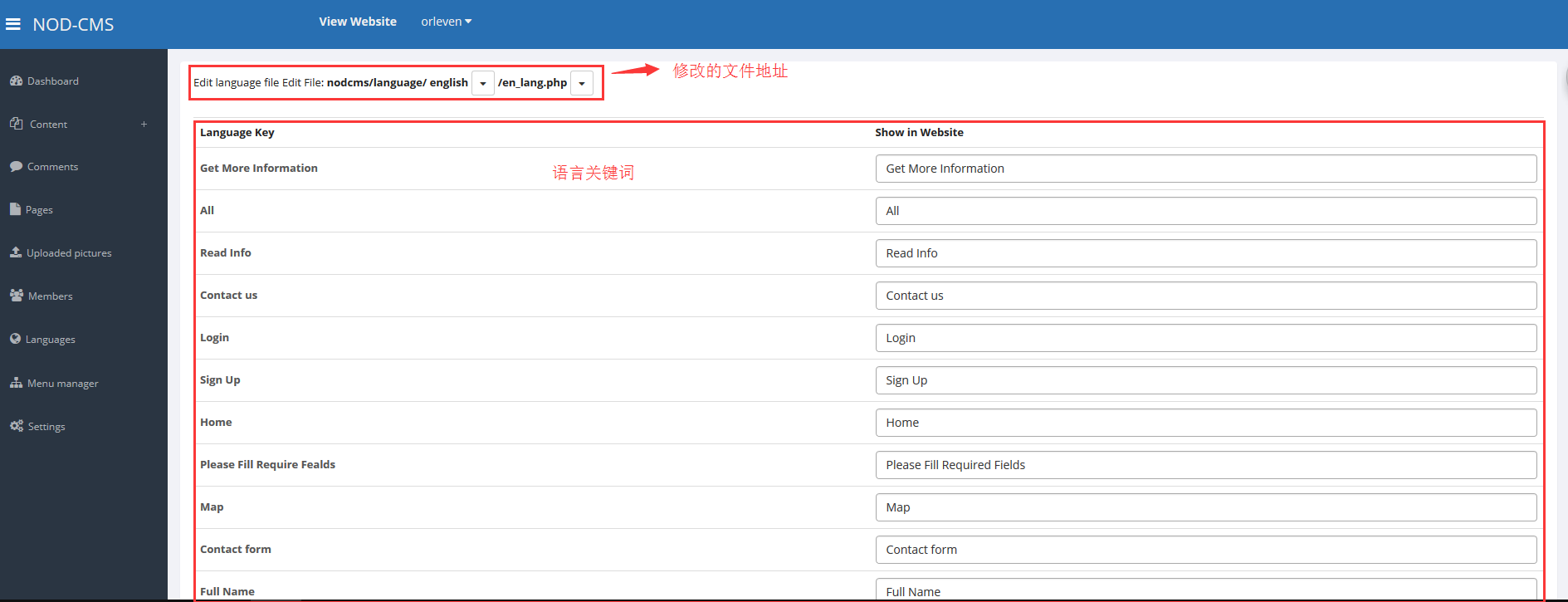

位置是修改语言的地方,其中一个URL为http://localhost:8000/admin/edit_lang_file/1/en。

先看截图:

然后上关键代码,关键地方打上注释了:

|

|

代码比较复杂,加上对CI框架不是很了解,看的比较久。

由于这里没有对post提交的参数进行任何的字符过滤,直接进行拼接,然后保存到文件。之后重新请求时,实例化了Get_lang_in_array()这个函数,而这个函数主要加载了en_lang.php这个文件,也就是执行了这个文件,形成代码注入,从而gershell。

|

|

shell.php文件会生成在根目录下,连菜刀就可以了。

存储型XSS

和前台差不多,没有过滤就存入了数据库,造成XSS。